Het woord cryptografie betekent geheimschrijven. Cryptografie wordt toegepast voor de beveiliging van gegevens tegen “ongeoorloofde kennisname”, zeg maar afluisteren. Heel actueel in onze tijd van alomtegenwoordige communicatie en cybercrime. Cryptografie beoogt geheimhouding van berichten door het omzetten van berichten in wartaal, ogenschijnlijke onzin, een willekeurige volgorde van karakters waar niks zinnigs uit op is te maken. Dit laatste in tegenstelling tot steganografie, waarbij een boodschap verstopt wordt in een andere, betekenisvolle boodschap. Een inleiding in de cryptografie vind je hier.

Het omzetten van een bericht in een cryptogram (nee, geen puzzel uit de krant) wordt vercijferen of versleutelen genoemd, soms ook wel encryptie. Het omgekeerde proces is dan ontcijferen, ontsleutelen of decryptie. De woorden ver- en ontsleutelen duiden al op het gebruik van een sleutel. De cryptografische sleutel is een essentiële hoeveelheid informatie die geheim gehouden dient te worden en alleen bekend is bij degene die vercijfert en, afhankelijk van het cryptografiesysteem: symmetrisch of asymmetrisch , ook bij degene die het cryptogram ontcijfert. Hoe dan ook is het omgaan met en het beheer van cryptografische sleutels een zeer belangrijk deelgebied van de cryptografie.

Aan de meer praktische kant van de cryptografie heb ik sinds 1980 aan heel veel verschillende projecten en producten mogen meewerken o.a. bij Philips, Pijnenburg /SafeNet, Banksys, DeltaCrypto en Compumatica in de rollen van cryptograaf, security architect en senior consultant.  Het ging daarbij om onderzoek naar en ontwerp van cryptografische algoritmen (wiskunde), sleutelbeheersystemen, toevalsgeneratoren (random generators), elektronica in de vorm van geïntegreerde schakelingen (chips) en toepassingssoftware. Veel van die producten waren bestemd voor de hoogste categorie beveiliging, nl. de beveiliging van staatsgeheimen. Kortom high grade, high security, high assurance. De foto links is van september 2004; ik bedien er een UP6317 beveiligde telefoon. Een prachtig overzicht van cryptoapparatuur met uitvoerige beschrijvingen is te vinden bij het online Cryptomuseum.

Het ging daarbij om onderzoek naar en ontwerp van cryptografische algoritmen (wiskunde), sleutelbeheersystemen, toevalsgeneratoren (random generators), elektronica in de vorm van geïntegreerde schakelingen (chips) en toepassingssoftware. Veel van die producten waren bestemd voor de hoogste categorie beveiliging, nl. de beveiliging van staatsgeheimen. Kortom high grade, high security, high assurance. De foto links is van september 2004; ik bedien er een UP6317 beveiligde telefoon. Een prachtig overzicht van cryptoapparatuur met uitvoerige beschrijvingen is te vinden bij het online Cryptomuseum.

Er zat echter ook een andere kant aan de cryptografie… Cryptografische applicaties, apparaten en software, werden gezien als strategische goederen. Daardoor kon dit soort beveiligingsapparatuur niet zomaar naar alle landen geëxporteerd worden. Teneinde omzet in het buitenland te kunnen realiseren, wat een must was voor een commercieel bedrijf als Philips, moest de sterkte van de cryptografie gereduceerd worden. In tegenstelling tot alles wat er in het verleden hierover gezegd en geschreven is, werd deze degradatie in overleg met de overheidsdienst in die tijd (het toenmalig Nationaal Bureau Verbindingsbeveiliging- NBV) gerealiseerd. De verzwakking van de beveiliging werd op verschillende en vaak uiterst creatieve en innovatieve manieren uitgevoerd in de cryptografische algoritmen en de toevalsgeneratoren. Een voorbeeld van een dergelijke verzwakking betreft de PX-1000 pocket telex, die uitvoerig beschreven staat op de site van het Cryptomuseum.

En inderdaad, dit was een serieuze verzwakking geregisseerd door de NSA, het National Security Agency van de Verenigde Staten. Zaterdag 20 april 2019 onthulde het Nederlandse radioprogramma Argos hoe de NSA het cryptografische algoritme veranderde van de PX-1000 pocket telex, een vercijfer apparaat bestemd voor de consumentenmarkt, met de hulp van multinational elektronica gigant Philips. Een spannend verhaal dat teruggaat tot 1984.

De Aroflex Cryptografie

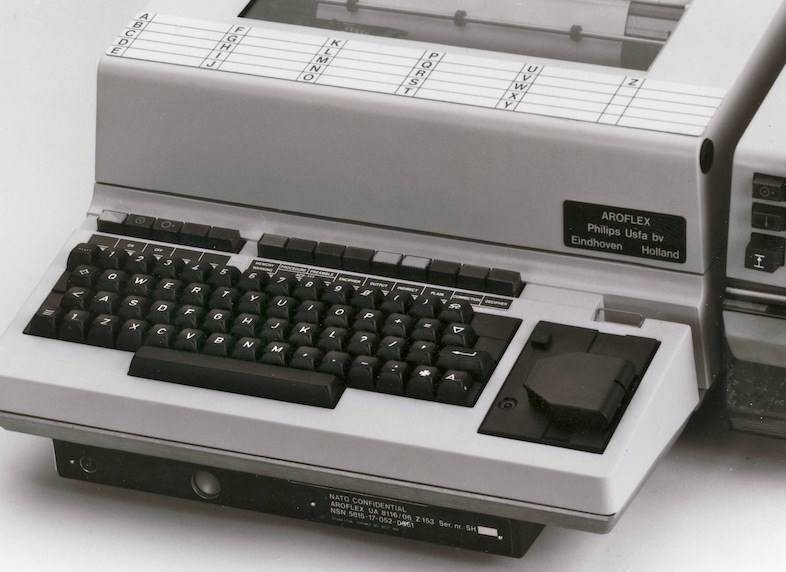

Aroflex is de naam van een door Philips Usfa B.V. cryptografisch beveiligde Siemens T-1000 telexmachine. Op deze Aroflex pagina op de website van het Crypto Museum vindt u veel informatie over deze machine, alsmede zijn geschiedenis en rol binnen NATO.

Aroflex staat voor twee verschillende basistypes, de een genaamd Aroflex en bestemd voor gebruik door NATO, bondgenoten en bevriende landen. Het andere type stond bekend onder de naam T-1000CA en was bedoeld voor gebruik in het niet-NATO deel van de wereld. De machines van het Aroflex type werden exclusief door Philips Usfa op de markt gebracht. De T-1000CA machines werden in eerste instantie door Siemens verkocht, maar later ook door Philips Usfa.

Twee Crypto’s

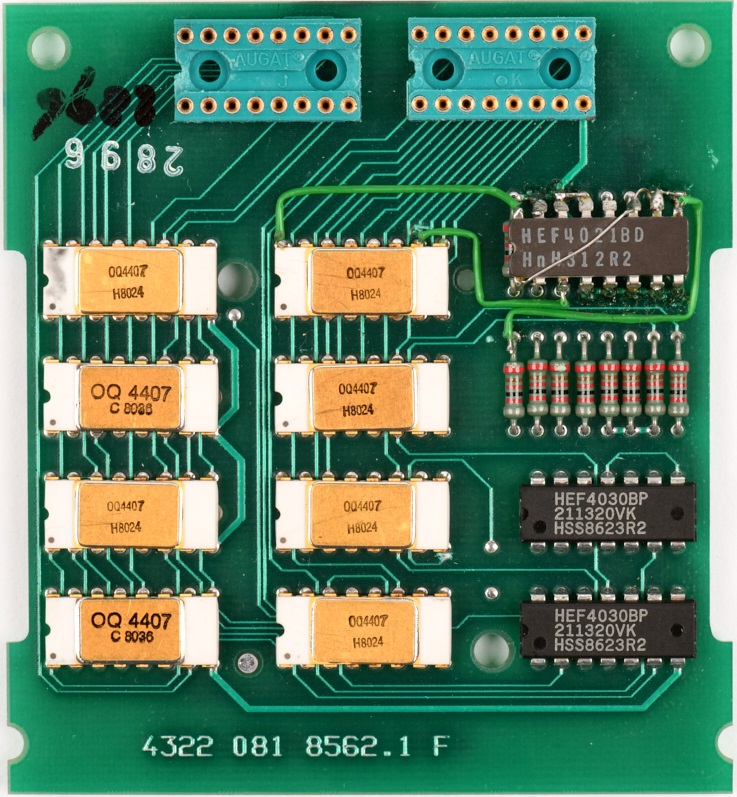

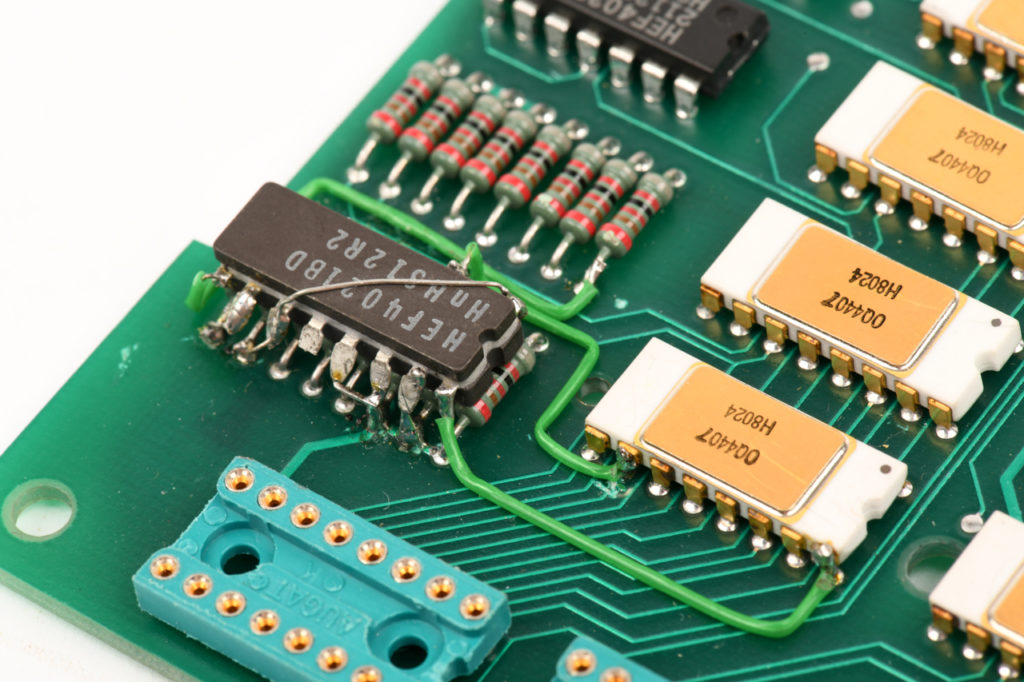

Op de website van het Crypto Museum is duidelijk aangegeven dat de twee machinetypes van heel verschillende cryptografie gebruik maken. Zelfs de elektronica van het cryptodeel, waar twee verschillende geïntegreerde schakelingen in gebruikt zijn, te weten de OQ4406 en OQ4407, is anders. De 4407 is afgeleid van zijn voorganger 4406 door een relatief eenvoudige masker modificatie, waarbij een deel van de schakeling als het ware gewist is. Deze modificatie was eenvoudig en kostte weinig extra. Het cryptografisch algoritme van de T-1000CA stond bekend onder de naam Beroflex algoritme.

De techniek

Er bestonden voor beide machinetypes veel varianten van de standaard cryptografische werking. Deze varianten betroffen voornamelijk verschillende vaste waarden van een aantal bits in de sleutelinstellingen. Het zijn de zogenoemde aanvul bits in de dag- en berichtensleutel, als ook het aantal stappen of cycli in de verschillende initialisatiefasen van het algoritme. Beide algoritmen bestaan uit acht secties die ook wel ‘wielen’ werden genoemd naar analogie met de rotormachines zoals de enigma. Een zo’n sectie bevat registers (bit-geheugen) en digitale schakelingen, heeft ruimte voor zestien sleutelbits en een 5 bits schuifregister. De geheime sleutel heeft dus een lengte van maximaal 8×16 = 128 bits. Bij een categorie Aroflex varianten was het mogelijk om tijdens de productie van het cryptodeel de volgorde in te stellen van beïnvloeding van secties op elkaar. Een voorbeeld van deze volgorde permutatie is de UA8116/04, ook bekend onder de naam ‘Politieflex’. De telex encryptie apparaten drukken een cryptogram netjes geformatteerd af: maximaal 10 groepen van vijf letters op een regel en heeft een cryptografische aanloop (Eng.: preamble, ook wel berichtensleutel genoemd) van 10 groepen van vijf letters. De eerste vijf groepen laten één vijfmaal herhaalde groep zien. Deze groep van vijf letters bevat 25 bits opgewekt middels een toevalsgenerator. Deze 25 bits worden samen met 31 bits met vaste waarde gebruikt om de registers van het algoritme te initialiseren. Dit geschiedt in de zogenaamde alfamode. Het tweede deel van de berichtensleutel bestaat eveneens uit een vijfmaal herhaalde groep van vijf willekeurige letters, echter vercijferd met de geheime dagsleutel. Vanwege deze vercijfering kan dit tweede deel van de berichtensleutel niet (eenvoudig) onderscheiden worden van de vercijferde klare tekst, de boodschap. Tenminste niet bij Aroflex… Met uitzondering van één variant, vertonen Beroflex machines een statistische afwijking in dit deel van het cryptogram. Dit is een nuttige eigenschap voor de cryptanalist waarmee duidelijk kan worden dat het cryptogram door een Beroflex machine geproduceerd is! Sowieso is vercijfering van redundante tekst –de vijfmaal herhaalde lettergroep– een slechte gewoonte in de cryptografie. Het geeft de cryptanalist een middel om vast te stellen of de gekozen sleutelbits of andere parameters met grote waarschijnlijkheid de juiste zijn.

Sterk en zwak

De cryptografische sterktes van Aroflex en Beroflex verschillen ordes van grootte! Aroflex heeft een sleutellengte van 96 bits, afgeleid van 24 letters uit het telex alfabet a..z. Om de 8 secties volledig te vullen met sleutelbits, worden twee secties gevuld met 32 bits met vooraf bij productie ingestelde vaste waarden, welke optioneel klant uniek vastgelegd konden worden. Onder aanname dat er geen bruikbare zwaktes in het algoritme zijn, moet de cryptanalist een aanval lanceren waarbij 2^96 (=79.228.162.514.264.337.593.543.950.336 ) sleutels geprobeerd worden. Dit is astronomisch veel en was ondoenlijk voor computers en speciale apparaten uit die tijd. Beroflex gebruikt slechts 90 bits uit de dagsleutel van 24 telex letters, waardoor er nog 38 bits met vaste waarde aan toegevoegd worden: twee secties geheel gevuld en 1 bit in de overige 6 secties. Een groot verschil is echter de toestand van het interne geheugen van het Beroflex algoritme dat niet beïnvloed wordt door de actuele waarde van de dagsleutel! Bij Aroflex wordt deze toestand door de gehele 96 bits sleutel beïnvloed! Om toch enige afhankelijkheid van de dagsleutel in de interne toestand van het algoritme te realiseren, heeft Beroflex een aparte mix mode, de zogenaamde bèta-mode. Helaas maakt deze bèta-mode slechts gebruik van 24 bits, welke in feite slechts lineaire combinaties zijn van dagsleutelbits. Deze 24 bits zijn dus de enige onbekende bits voor de cryptanalist, waarmee uit het tweede deel van de berichtensleutel de geheime dagsleutel te berekenen is. Door ten hoogste alle 2^24 (= 16,777,216) combinaties te proberen en te checken of het ontcijferde tweede deel van de berichtensleutel een vijfmaal herhaalde groep is, wordt de juiste dagsleutel gevonden. De berekening is vrij eenvoudig en bestaat uit het oplossen van een stelsel lineaire vergelijkingen. Zo’n veertig jaar geleden, omstreeks 1980, kostte deze crypto analytische aanval nog teveel tijd op de beschikbare computers. Daarom werd er een speciale chip en elektronica ontwikkeld ten behoeve van de geheime diensten, waarmee elk telexbericht dat met een T-1000CA was vercijferd, snel kon worden meegelezen.

Business en achterdeur

Aroflex machines mochten alleen aan NATO partners en bevriende bondgenoten verkocht worden. De T-1000CA daarentegen, werd verkocht aan veel landen, regeringen, overheden, politiediensten en bedrijven over de hele wereld. Hiermee verschaften de geheime diensten zich toegang tot een reusachtige hoeveelheid informatie die over het wereld wijde telexnetwerk uitgewisseld werd. Ook stelde het bedrijven als Philips Usfa en Siemens in staat om meer omzet te realiseren en daarmee de aanzienlijke investeringen in het ontwikkelen en produceren van deze apparaten te compenseren. Het is moeilijk voor te stellen dat de Nederlandse geheime diensten geen enkele actieve bemoeienis hebben gehad in de ontwikkeling van Beroflex. B na A, een betrekkelijk geavanceerde verzwakking van een zeer sterk, NATO goedgekeurd cryptografisch algoritme. Geen enkel commercieel opererend bedrijf zou zoveel moeite, in tijd, geld en geheimhouding nemen voor het aanbrengen van een achterdeur die het niveau van een foutje, een bug, duidelijk ver overstijgt! Het risico ontmaskerd te worden en de gevolgen van imagoschade, verlies van betrouwbaarheid en het volledig wegvallen van verdere verkopen zijn gewoonweg te groot.

Het Chinaflex Avontuur

Deze gebeurtenissen spelen omstreeks 1986-1987 bij Philips Usfa B.V., Meerenakkerweg 1 te Eindhoven en in Hong Kong. Een jonge enthousiaste verkoper van de firma heeft het plan opgevat om Aroflex machines aan China te verkopen… Een verhaal opgetekend in november 2000 en bewerkt januari 2020.

Er was eens…

Er werkten in die tijd drie medewerkers bij Usfa met dezelfde voor- en achternaam, met initialen AB. Er was een security officer met een extra ‘t’ in de naam en een HR manager. De jongste van het drietal was verkoper. Hij en zijn collega’s van Sales (verkoop) hadden de lastige taak om cryptografische apparatuur te verkopen in binnen- en buitenland. Er golden toendertijd strenge regels en exportwetten betreffende strategische goederen. Bij toeval kwam ik er achter dat de jonge AB in bepaalde overheidskringen “Pico B” werd genoemd. Het waarom van deze bijnaam is mijn nooit verteld, maar hij was behalve de jongste AB, nog redelijk onervaren op het gebied van crypto apparatuur, wat je aan welke klant in een land mag en kunt verkopen. Het zou ook kunnen duiden op de Pico van het apparaat met de naam Picoflex. Je kunt Picoflex beschouwen als een mini Aroflex, die ook met grote broer kan samenwerken.

Pico B wilde dolgraag scoren en dacht, zoals gezegd niet gehinderd door relevante kennis op cryptografie gebied, Aroflexen te verkopen in het verre oosten. Hij reisde ook graag en vertelde me eens dat ie af en toe een gratis reis aangeboden kreeg (van een voorloper van Flying Blue KLM), zodat hij zijn vrouw kon meenemen op zo’n verre reis.

Nu bestond er een afspraak tussen Siemens, de maker van de telexmachine T-1000, en Philips Usfa, de maker van het crypto deel, de “schaal” onder de telexmachine. Die afspraak hield in dat Philips met de hoogwaardige Aroflex de overheidsmarkt in Nederland, NATO en NATO landen en enkele andere bevriende naties mocht bedienen, maar Siemens de rest van de wereld met de commerciële T-1000 CA. Deze laatste leek als twee druppels water op de Aroflex, maar was cryptografisch veel zwakker. De Aroflex was goedgekeurd door het NATO bureau voor beveiliging van geheime berichten en voldeed aan de hoogste eisen voor cryptografie en straling (Tempest). De T-1000 CA , CA van Crypto Appliance), stond bij de insiders ook wel bekend als Beroflex. Typisch: Ook A-B. Er werden ook speciale Aroflex versies gemaakt, vaak onder de naam T-1000, maar met andere letters toegevoegd zoals CB, CZ en tevens aangeduid door een zogenaamd schrapnummer. De NATO Aroflex heeft typenummer UA 8116/02. Er zijn ook /04, /05, /50, /51, /09, /10, zie de lijst op de website pagina van cryptomuseum.com. Dit moet voor de commerciële afdeling (Marketing en Sales) van Usfa mede aanleiding zijn geweest om ook de omgekeerde weg te bewandelen en zelf “commerciële” Aroflexen op de markt te brengen.

Naar Hong Kong

Pico toog op een zeker moment naar Hong Kong om daar met een grote delegatie Hong Kong Chinezen te gaan praten en een uitgebreide productpresentatie te verzorgen van Aroflex. Het ging volgens hem om een enorm grote order. Daar aangekomen bleek het gehoor voornamelijk uit mensen uit “Rood China” te bestaan, die –naar later duidelijk zou worden– hun zinnen gezet hadden op de enige èchte Aroflex, de NATO variant. De Chinezen waren hevig geïnteresseerd en men “dreigde” serieus met een order van 2000 stuks. Bij de toenmalige catalogusprijs van enkele tienduizenden guldens al gauw enkele jaaromzetten van Usfa. Het vervolg moest een demonstratie ter plekke worden van de Aroflex machines…

Een poos later vertrekt Pico wederom naar Hong Kong, dit maal vergezeld van een Usfa collega die het apparaat qua bediening goed kent. De twee hadden het plan om de machines ter plekke te demonstreren en een eerste bedieningscursus te verzorgen. Een tweetal zogenaamde Aroflex machines was al eerder verscheept. Vanzelfsprekend waren dit geen Aroflexen, dat mocht niet vanwege de export regels. Het waren T-1000CA’s waarvoor ik een klantunieke cryptografische variant bedacht had. Dat deed ik vaker, dat was niks bijzonders, omdat op zo’n manier een volledige scheiding van gebruikersgroepen werd gerealiseerd. Immers, zelfs met de juiste geheime sleutel van de ene groep kan een andere groep geen berichten ontcijferen van die ene groep, c.q. valse berichten in het netwerk van die groep verspreiden.

…De zaal was nog roder gevuld dan de eerste keer!

Pico in Paniek

Korte tijd na aanvang van de cursus klonken er stemmen uit het gehoor dat zo’n cursus niet nodig was, want men wist wel hoe die apparaten werken, hoe ze te bedienen. Men wilde uitleg over de cryptografie, over het cryptografisch algoritme! Helaas…, daartoe waren Pico en zijn collega niet in staat. De Chinezen raakten wat geïrriteerd en enkele liepen naar de Aroflex die klaar voor de demo in de zaal stond. Ze speelden met de toetsen op het apparaat en er werd wat uitgeprint op telexpapier. Men nam het papier mee de zaal uit naar een telefoon en er ontstond een conversatie die eindigde met afkeurende blikken richting het vermeende Aroflex apparaat. “Dit is geen Aroflex”, werd de Usfa mannen duidelijk gemaakt! Stel je hun gezichten voor: hoe konden de Chinezen dat nu zeggen? Wat bedoelden ze? Pico had toch met mij overlegd en ik had hem een “echte” Aroflex variant toegezegd? Iedereen was boos, de Chinezen, Pico en zijn Usfa collega, de Philips agent in Hong Kong. Alles dreigde voor niets te zijn geweest, de Philips agent dreigde zelfs met een claim.

Ik werd opgebeld vanuit Hong Kong en een nerveuze Pico gaf me te verstaan dat er een andere variant van de cryptotelex moest komen, zoiets als de Aroflex. Ik legde hem uit dat hij het onmogelijke vroeg, maar dat ik wel iets kan bedenken van “gelijke sterkte” en niet gelijkend op de T-1000CA die daar in Hong Kong stond. Op de vraag hoe lang dat zou gaan duren, gaf ik een schatting af van ca. 6 weken. Aldus werd besloten. Pico kon enigszins gerustgesteld de gemoederen van de Chinezen bedaren en terugkeren naar Eindhoven. Die schatting van zes weken bleek later wat optimistisch te zijn, want het zou zeker vier maande duren voordat er prototypen waren van een gemodificeerde elektronica unit met een aangepast algoritme en de bijhorende software aansturing. Mijn schattingen waren meestal wat aan de optimistische kant. De papierwinkel en andere projectaspecten kostten destijds veel doorlooptijd.

Wat was er nu eigenlijk aan de hand? Hoe konden de Chinezen constateren dat de Aroflex die daar stond geen echte –geen NATO– Aroflex was?

Het raadsel opgelost

Je kunt aan het typeplaatje op de telex zien wat voor apparaat het zou moeten zijn. Zo is bijvoorbeeld UA8116/02 de indicatie dat het om de NATO versie gaat. Maar ja, typeplaatjes zijn eenvoudig te vervangen… Er is echter een drietal eigenschappen van de Aroflex / T-1000CA familie waaraan je kunt zien wat voor cryptografie er in het apparaat is ingebouwd.

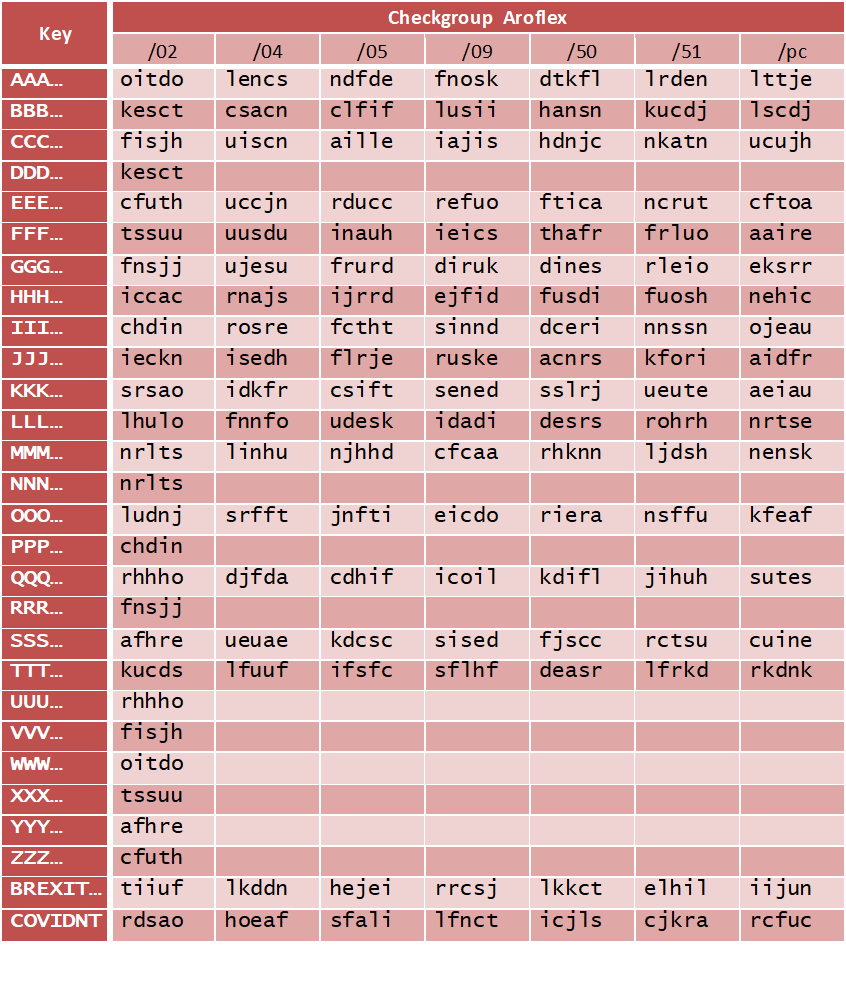

- De sleutel checkgroep

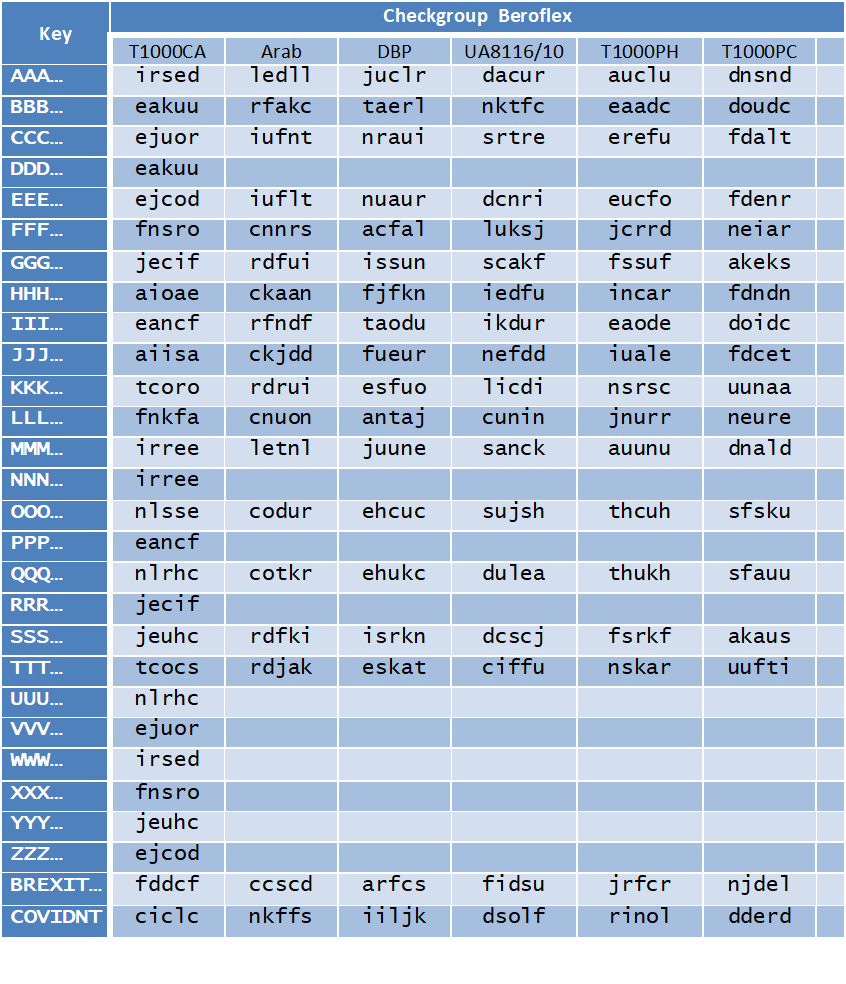

Als er een sleutel in de Aroflex of T1000CA geladen wordt, via het toetsenbord of een ponsbandstrook, dan print de telex een zogenaamde checkgroep. Deze checkgroep is afhankelijk van de ingevoerde sleutel en wordt berekend door de crypto unit. Het is een zogenaamde one-way (eenrichtings-) functie op de ingevoerde sleutel. Een cryptografische sleutel voor Aroflex en T1000CA bestaat uit 24 letters uit het alfabet a t/m z. Hiervan worden per letter vier bits gebruikt, de zogenaamde 4 minst significante bits –ook wel bekend onder de naam T-spoor– volgens het internationaal telegrafie alfabet CCITT-2 (ITA-2). De sleutellengte bedraagt dus 24×4= 96 bits. De checkgroep bestaat uit 5 letters en heeft dus een lengte van 20 bits. Zo geeft de sleutel met 24 maal de letter ‘b’ de checkgroep ‘kesct’ bij de UA8116/02. Bij de UA8116/04 resulteert dezelfde sleutel in checkgroep ‘csacn’, bij de UA8116/05 is dat ‘clfif’ en bij de T1000CA is de checkgroep bij dezelfde sleutel ‘akuut’. Overigens levert de sleutel met 24 maal de letter ‘d’ in alle gevallen dezelfde sleutelbits en dus dezelfde checkgroep op. Je hoeft dus maar een keer op een beurs met een Aroflex hebben gespeeld om een aantal checkgroepen van de machine te hebben bemachtigd. Interessant is verder dat de berekende checkgroep bij de T1000CA een lineaire combinatie van sleutelbits is… Dat helpt bij het kraken van de geheime sleutel door cryptanalisten.

- Een kortere T1000CA sleutel

Iets lastiger te achterhalen is dat T1000CA machines een kortere cryptografische sleutel gebruiken, namelijk met lengte van slechts 90 bits. Er worden 6 bits van de ingevoerde sleutel vervangen door bits met een vaste waarde. Het betekent dat er clusters van 64 verschillende sleutels kunnen zijn die feitelijk dezelfde encryptie opleveren.

Indien de Chinezen een T1000CA machine in hun bezit hadden gekregen zullen zij er zeer waarschijnlijk achter zijn gekomen en een aantal testsleutels hebben kunnen maken.

- Statistische afwijking in het tweede deel van de berichtensleutel

Een Aroflex cryptogram bestaat uit een aantal delen. Als eerste een groep van vijf letters, de geheimschrift indicator (GSI). Vervolgens een vijfmaal herhaalde groep van vijf letters,het eerste deel van de berichtensleutel, dat zijn dus een twintigtal toeval bits. De vijf groepen van vijf letters die direct daarop volgen vormen het tweede deel van de berichtensleutel, dat vercijferd is met het eerste deel en de geselecteerde cryptografische sleutel. Deze laatste wordt in de documentatie ‘dagsleutel’ genoemd. Vervolgens komt de vercijferde boodschap in vijflettergroepen. De vercijfering van de boodschap geschiedt met een gemodificeerde dagsleutel. De modificatie is een cryptografisch proces op de oorspronkelijk dagsleutel onder invloed van de berichtensleutel.

Bij de T1000CA machines is dat tweede deel van de berichtensleutel statistisch gezien niet helemaal uniform verdeeld en het is mogelijk om dit te testen. Het is een cryptografisch-technisch verhaal dat ik hier achterwege laat. Het is niet onwaarschijnlijk dat de Chinezen op de hoogte waren van deze eigenschap, of dit eerder vastgesteld hadden.

De Chinaflex wordt geboren

Een variatie op het klassieke thema van de T1000CA was blijkbaar niet voldoende om de Chinezen tevreden te stellen. Daarvoor moesten de drie hiervoor genoemde eigenschappen aangepakt worden. Voor mij was het vanzelfsprekend dat een modificatie van de software alleen niet voldoende zou zijn. Immers, de software van het apparaat zit in EPROMs, halfgeleider geheugens die niet tegen uitlezen beschermd zijn. Er moest dus ook iets aan de hardware van de crypto unit veranderd worden. Ik wendde me tot collega HK, een zeer kundig elektronica ontwerper. Het viel me bij het schrijven van deze tekst pas op: zijn initialen en Hong Kong… Hij had het vak van hoger elektronicus als gymnasiast intern bij Philips geleerd. Overleg met hem resulteerde in een paar kleine wijzigingen die handmatig in de unit uitgevoerd konden worden. Doordat crypto units standaard ingegoten werden als een vorm van fysieke beveiliging tegen al te nieuwsgierige ogen en tevens een zekere vorm van integriteit, zouden extra draadverbindingen en kleine onderdelen onopgemerkt aangebracht kunnen worden. Zo geschiedde… Er moest een kleine elektronica component, een IC (geïntegreerde schakeling), bij geplaatst worden. H bedacht dat deze component bovenop een bestaand onderdeel gemonteerd kon worden. Op deze manier zou het zelfs bij röntgenfotografie redelijk onopgemerkt blijven.

Uiteindelijk kwamen er prototypes van de Chinaflex beschikbaar die uitvoerig getest en aan de tand gevoeld werden. Deze machines kregen ook een eigen UA-nummer.

Het hele presentatiecircus in Hong Kong herhaalde zich een behoorlijk aantal maanden later. Hetzelfde ritueel: enkele Chinezen rammelden wat op het toetsenbord van de Aroflex, namen telefonisch contact op met de thuisbasis en… waren helemaal tevreden! Vanuit de Chinese ambassade werd er contact opgenomen met de directie van Philips Usfa. Op een dag hing de Chinese vlag te wapperen voor het hoofdgebouw aan de Meerenakkerweg in Eindhoven. Een delegatie uit China werd ontvangen en er volgde overleg met het hoofd van de commerciële afdeling. Men zag een grote toekomst voor het apparaat in China en sprak van een eerste order van 2000 stuks. Maar dan moesten de apparaten wel in China geassembleerd worden. Bovendien, heel belangrijk, moest alvorens de order geplaatst kon worden, het cryptografisch algoritme geopenbaard worden en vervolgens door Chinese cryptografen beoordeeld en goedgekeurd.

Einde oefening

Het is duidelijk dat het feest niet doorging en het nooit tot een order is gekomen. Deze doorzichtige truc speelde Philips niet mee. Er zijn nooit meer dan enkele prototypes gemaakt. Het bestuderen van het checkgroep mechanisme van Aroflex leidde in 1986 tot een publicatie van mij op het Benelux Symposium Informatie- en Communicatietheorie met de titel “Key Signature Schemes”.

Recent onderzoek in oude documenten heeft interessante feiten opgeleverd over Chinaflex en T1000PH.

NSA ontwikkelde de uiteindelijke versie van de Aroflex voor China

Een document uit oktober 1986, afkomstig uit de VS en teruggevonden in een oud archief, toont de betrokkenheid aan van Amerikaanse inlichtingendiensten bij het ontwikkelen van de definitieve versie van de Chinaflex, de Aroflex telexmachine voor China. Deze Aroflex variant werd ook wel T1000PH genoemd, waarbij PH stond voor Philips Hong Kong. In mijn persoonlijke aantekeningen van een overleg tussen Philips Usfa en ambtenaren van het Nationaal Bureau Verbindingsbeveiliging staat in een korte notitie dat de toenmalige interim directeur van NBV niet blij was met deze naam.

Het was oktober 1986, het jaar dat de Turkse Aroflex variant, ontwikkeld door Philips Usfa B.V. uit Eindhoven met de Amerikaanse inlichtingendienst NSA, in aantallen geleverd werd aan het ministerie van buitenlandse zaken van Turkije. Hoewel de Amerikanen de verkoop aan China laag inschatten, beschouwden zij deze kans van strategisch belang en ontwikkelden een cryptografische variant van de T1000CA. Dezelfde hardware crypto unit, maar met ingebouwde software zonder de tekortkomingen van de standaard T1000CA. Net als bij de Turkse Aroflex worden alle 96 sleutelbits gebruikt en in een unieke volgorde in de cryptografische hardware geladen. Voorts wordt het tweede deel van de berichtensleutel extra vercijferd door modulo-26 optelling van 25 vercijferde ‘z’ karakters. Deze 25 ‘z’ karakters worden vercijferd uitsluitend door het eerste deel van de berichtensleutel. In plaats van de geselecteerde geheime dagsleutel wordt het eerste deel van de berichtensleutel (dat onvercijferd in het cryptogram staat) inclusief de vaste klantunieke bits driemaal herhaald als vercijfersleutel gebruikt. Deze extra vercijfering resulteert ruwweg in een miljoen (220 ) mogelijk verschillende rijtjes van 25 telexkarakters waarmee het tweede deel van de berichtensleutel vermomd wordt. Op deze manier verdwijnt de bias in het tweede deel van de berichtensleutel. De hier geschetste methode is anders dan de methode toegepast in de Turkse Aroflex. Logisch, want niemand wilde dat de Chinezen –bekend om hun reverse engineering capaciteiten– iets over de Turkse affaire te weten zouden komen.

De modificaties in de T1000CA machine

De ingebouwde software van de T1000CA zit ‘ingebakken’ in acht EPROMs (Erasable Programmable Read Only Memory), zie de foto van de Aroflex crypto schaal. De eerste bevindt zich bovenaan rechts op de foto, de achtste onderaan rechts. Deze EPROMs zijn van het type AM2708DC met een opslagcapaciteit van 1024 bytes. De totale omvang van het ingebakken programma mag de 8 kilobyte dus niet overschrijden. De modificaties voor de T1000PH bevinden zich in EPROMs 3,5,7 en 8, dus een EPROM meer dan bij de UA8116/10 voor Turkije.

Aroflex en Beroflex Sleutel Checkgroepen

De tabellen tonen een aantal cryptografische sleutelinstellingen en de checkgroepen voor deze sleutels en alle verschillende uitvoeringen van Aroflex en Beroflex. De laatste twee sleutels zijn respectievelijk: BREXITINTWENTYTWENTYDONE en COVIDNTPANDEMICKILLSMANY

Cryptografie is uitgegroeid tot een wetenschap die op veel universiteiten vanuit verschillende invalshoeken onderwezen wordt. Ik heb daar zelf ook een bijdrage aan mogen leveren door middel van colleges, lezingen, een masteropleiding aan de Technische Universiteit Eindhoven (TU/e) en onderzoek samen met collega’s o.a. van de Universiteit van Bergen ( UiB), Noorwegen. Veel van mijn publicaties zijn

Cryptografie is uitgegroeid tot een wetenschap die op veel universiteiten vanuit verschillende invalshoeken onderwezen wordt. Ik heb daar zelf ook een bijdrage aan mogen leveren door middel van colleges, lezingen, een masteropleiding aan de Technische Universiteit Eindhoven (TU/e) en onderzoek samen met collega’s o.a. van de Universiteit van Bergen ( UiB), Noorwegen. Veel van mijn publicaties zijn